Про це йдеться у звіті компанії Trend Micro

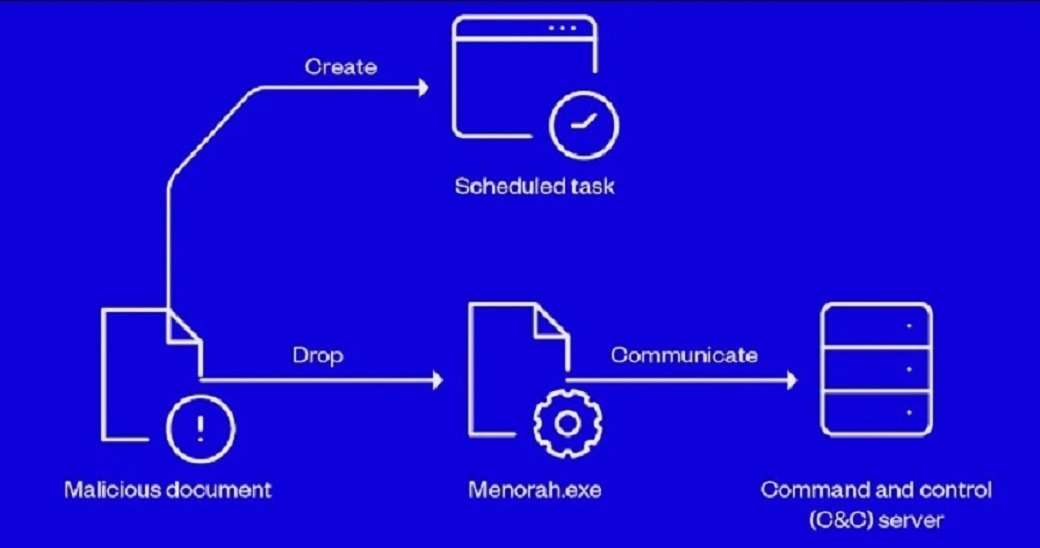

Підтримувану владою Ірану групу досвідчених кіберзлочинців OilRig дослідники пов’язують з фішинговою кампанією, внаслідок якої жертви заражаються новою версією шкідливого ПЗ Menorah. В останньому ланцюжку зараження, задокументованому фахівцями Trend Micro, документ-приманка використовується для створення запланованого завдання зі збереження та видалення виконуваного файлу (Menorah.exe), який, зі свого боку, встановлює зв’язок з віддаленим сервером для очікування подальших інструкцій. Командно-контрольний сервер наразі неактивний.

Шкідлива програма була розроблена для кібершпигунства, і здатна ідентифікувати пристрій, читати та завантажувати файли з нього, а також завантажувати інший файл або шкідливу програму на цей пристрій.

Дослідники Trend Micro Мохамед Фахмі та Махмуд Зохді

Віктимологія атак поки що невідома, хоча використання приманок вказує на те, що принаймні однією з цілей є організація із Саудівської Аравії.

OilRig, також відстежувана як APT34, Cobalt Gypsy, Hazel Sandstorm і Helix Kitten, є іранською групою передових постійних загроз (APT), і спеціалізується на зборі розвідданих для проникнення і підтримки доступу до цільових мереж. Іранські хакери націлені на урядові, оборонні, фінансові, енергетичні та телекомунікаційні вертикалі на Близькому Сході.

Однією з ключових рис цієї групи є здатність створювати високоефективні нові та оновлені інструменти, щоб мінімізувати можливість виявлення та закріпитися на скомпрометованих хостах упродовж тривалого періоду. OilRig відома з 2014 року, демонструє величезні ресурси і різноманітні навички, і має в активі промовистий список успішних кібератак.